Svelata la tecnica sfruttabile dai cyber criminali per intercettare i nostri smartphone, aspirare le password e assumere il totale controllo del device

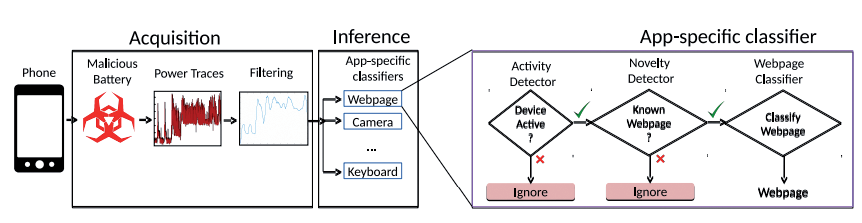

Intercettare e spiare un telefonino è, purtroppo, sempre più facile e con l’avanzare dello sviluppo tecnologico sempre più sorprendenti sono i metodi per farlo. Una notizia di quest’estate sembra poi davvero superare ogni immaginazione, eppure è realtà: alcuni ricercatori dell’Università del Texas di Austin, della Hebrew University e dell’Istituto israeliano di tecnologia Technion hanno infatti scoperto un metodo alquanto ingegnoso per manomettere la batteria di uno smartphone e usarla per spiare la persona che lo utilizza, riuscendo così a raccogliere su costui informazioni potenzialmente molto importanti, riguardo i tasti premuti, le applicazioni utilizzate e i caratteri digitati. In un recente documento presentato al Privacy Enhancing Technologies Symposium a Barcellona, Power to peep-all: Inference Attacks by Malicious Batteries on Mobile Devices, gli studiosi hanno fornito la descrizione dettagliata della procedura, piuttosto complicata ma comunque fattibile.

Come funziona l’attacco

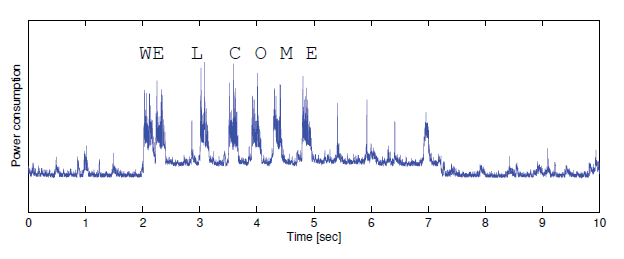

Gli autori dello studio hanno osservato che mediante questo sistema di monitoraggio è possibile carpire tutto ciò che l’utente spiato scrive sul telefonino, ma anche i siti Web che visita, i numeri delle chiamate che riceve e dove, quando e con quali condizioni di illuminazione scatta una foto. Tutto questo semplicemente analizzando i livelli di potenza della batteria. Per provare la loro tesi, gli scienziati hanno implementato nella cella della batteria di un telefonino un piccolo componente hardware (un microcontrollore) capace di registrare ogni variazione di energia trasmessa dal dispositivo. Per i test hanno utilizzato due telefoni Huawei Mate 9, uno con tastiera predefinita Gboard e l’altro dotato di tastiera SwiftKey, e un Samsung Galaxy Note 4 con tastiera Samsung predefinita.

Il ruolo del Battery Status API

L’attacco descritto nel documento si avvale di un metodo di tracciamento che sfrutta le batterie di ultima generazione. Per prolungare la propria durata, queste batterie “intelligenti” monitorano il consumo energetico di app e funzionalità installate nel cellulare in modo da migliorarne la reattività e ottimizzare le risorse, comunicando con il dispositivo che le ospita tramite l’interfaccia Battery Status API. Gli studiosi spiegano che, una volta registrati nella batteria, i dati vanno “esfiltrati”, ovvero estratti online dal Battery Status API quando l’utente accede ad un sito creato apposta per tale scopo. Occorre anche però dire che per la navigazione Web dev’essere usato Chrome come browser poiché sia Safari che Firefox hanno già bloccato l’accesso all’interfaccia di comunicazione suddetta.

Ci vuole un pizzico di intelligenza… artificiale!

Al fine di abbinare i flussi di energia a specifici tasti della keyboard virtuale dello smartphone i ricercatori hanno optato per un’intelligenza artificiale (AI), il che ha permesso loro di stabilire con una certa precisione a quale azione è associato ogni singolo flusso, in base alla sua intensità. In questo modo è stato possibile ricostruire parte del testo digitato – con una precisione del 28-36% (sulla base della frequenza a cui opera il microcontrollore). I risultati raggiungono il 100% di successo però nel caso in cui si debba rilevare una chiamata in entrata.

Il test ha restituito percentuali comprese tra il 90 e il 100% anche per quanto riguarda l’identificazione dello scatto fotografico con il flash, e lo scatto al chiuso o all’esterno.

Un attacco invisibile ed economico

Secondo lo studio dei tre Istituti di ricerca, lo spionaggio a livello di batteria offre al malintenzionato una serie di vantaggi, primo fra tutti l’impossibilità da parte dell’utente spiato di poterlo rilevare con i metodi tradizionali, dal momento che non lascia alcuna traccia di tipo software.

In secondo luogo, a differenza di altri attacchi che richiedono il collegamento di sonde per l’alimentazione del cavo di ricarica o l’intercettazione del traffico di rete, la batteria malevola può monitorare in background l’attività del telefono. Infine, l’attacco non comporta modifiche hardware intrusive al telefono se non la sostituzione della batteria. Inoltre, il documento sostiene che tutti i materiali utilizzati per la creazione del microcontrollore hanno costi bassi e sono facilmente reperibili.

Niente panico

D’altra parte però, per iniziare a rintracciare tutto ciò che accade sul dispositivo della vittima, la spia informatica ha bisogno di un accesso fisico ad esso in modo da sostituire la batteria con una variante malevola, magari approfittando della confusione in un luogo affollato. C’è da dire poi che la procedura consente all’hacker esclusivamente l’accesso ai dati in locale – quindi egli è costretto a recuperare la batteria – e, come si è visto, per effettuare il trasferimento dei dati rubati deve fare in modo che l’utente controllato visiti un apposito sito Web malevolo. Considerando poi il fatto che i moderni smartphone hanno la batteria non rimovibile (senza disassemblare tutto il dispositivo), le operazioni suddette risultano complicate da effettuare senza che il proprietario del telefonino se ne accorga. Comunque sia, possiamo (per ora) dormire sonni tranquilli: i ricercatori osservano che non è mai stato registrato alcun attacco nel mondo reale di questo tipo e che la probabilità che possa avvenire è estremamente limitata.

Gli hacker controllano i sensori

La batteria non è l’unico elemento hardware dello smartphone che può costituire una breccia per i malintenzionati che vogliono intercettare i dati del dispositivo e ancor più le abitudini di chi lo possiede. Ricerche di varie università, come quelle di Princeton e Newcastle, hanno dimostrato che per riuscire a scoprire dove si trova una persona bastano i dati raccolti dai sensori del suo telefonino. Finora si sapeva che attivando il GPS, tutte le applicazioni che hanno accesso alla localizzazione, come pure gli operatori telefonici e le forze dell’ordine, possono conoscere la nostra posizione o quella del nostro cellulare. Ma dopo questa scoperta veniamo a sapere che i sensori integrati nel nostro dispositivo, come accelerometro, altimetro, barometro, giroscopio continuano a registrare informazioni anche a GPS spento e a inviarle alle app che le richiedono. Per esempio l’accelerometro rivela la velocità con cui ci stiamo muovendo. Se invece le linee che mostra il giroscopio sono molto ampie possono far capire che siamo in treno. Il barometro e l’altimetro svelano poi la nostra presenza in aereo. Chiunque, quindi anche un criminale, può scoprire dove ci troviamo confrontando questi dati con l’orologio del telefonino e le mappe disponibili online.

Così possono spiarci anche la fotocamera

Tra i numerosi test condotti dai ricercatori sono comprese anche simulazioni di attacchi alla fotocamera di un cellulare. Dimostrano infatti che è possibile ottenere differenti impronte (consumi) di energia prodotte durante lo scatto di una foto, a seconda se viene usato o meno il flash. Se la fotocamera è attiva il grafico mostra una traccia colorata di rosso, cui si sovrappone una seconda traccia verde da cui si innalzano i picchi di consumo nei momenti in cui viene eseguito lo scatto con il flash. Usando questo metodo anche le condizioni di illuminazione e la differenza tra ambiente chiuso e aperto possono essere dedotte con elevata precisione e rivelare il momento della giornata e il luogo in cui una foto è stata scattata.

Come ci spiano con le stampanti 3D

OctoPrint (http://octoprint.org) è un programma che permette di avviare o interrompere stampe 3D utilizzando dispositivi (Wi-Fi o LAN) connessi alla propria Internet, così da non doversi recare fisicamente nella stanza dov’è installata la stampante per agire sulla stessa. Risulta quindi estremamente comodo negli studi di progettazione o in ambito industriale. La compatibilità è pressoché totale con tutti i programmi in grado di operare tramite g-code e per semplificare la vita agli utenti (la procedura di installazione è alquanto complessa per i meno esperti), è stata realizzata anche una versione stand-alone per Raspberry Pi (OctoPi); il che ne ha amplificato la diffusione.

Ovviamente, nulla vieta di gestire le stampe anche fuori dalla Intranet, esponendo il proprio OctoPrint all’accesso remoto (rendendolo raggiungibile, ad esempio, tramite un DNS dinamico). In questo caso si crea però il problema di proteggerlo da eventuali intrusioni. Si è verificato infatti che alcuni utenti abbiano segnalato degli accessi non autorizzati, tanto da spingere il team di sviluppo a rilasciare una guida su come mettere OctoPrint in sicurezza. Non adottare le dovute precauzioni espone utenti e aziende al furto di dati, che in questo caso possono riguardare progetti e segreti industriali.

Commenti recenti