I ricercatori dell’Università di Cambridge hanno scoperto negli ultimi anni diverse vulnerabilità già sfruttate da organizzazioni criminali per rubare denaro dalle carte chip&pin

Alla fine del 2008 avevano molto successo le canzoni I kissed a girl di Katy Perry e Human dei The killers. L’italoamericana Lady Gaga raggiungeva la fama mondiale con Poker face, e tutti scoprivano che il suo vero cognome è Germanotta. Per il resto non si respirava proprio una bella aria. La crisi economica mondiale nata dal caso Lehman Brothers era iniziata da poco ma già si intuiva che sarebbe durata parecchio. Un altro dettaglio del mondo economico cui quasi nessuno fa caso, perché tutto il pubblico è distratto dalla crisi economica, è che in questo 2008 si è raggiunto un nuovo picco nelle frodi basate su carte di credito. Si tratta di due cose ben distinte, anche se in un certo senso sono entrambe risultato di un bug. Il crack di Lehman Brothers è avvenuto a causa di un difetto nella progettazione dei prestiti e mutui. È una cosa che potrebbe capitare di nuovo, ma il grande pubblico non può fare molto per scongiurare il pericolo. Le frodi tramite carte di credito sono invece dovute a difetti nella progettazione delle tecnologie con cui sono realizzate le carte e le transazioni. E questo ci interessa molto perché ciascuno di noi, conoscendo i punti deboli, può proteggersi adeguatamente e ridurre la probabilità di subire furti.

Addio (o quasi) alla banda magnetica

Cominciamo dicendo che il motivo per cui nel 2008 si raggiunge un picco nelle truffe, soprattutto per quanto riguarda la clonazione della carta o soltanto delle sue credenziali, è che all’epoca l’utilizzo della banda magnetica era ancora abbastanza diffuso. Oggi ci siamo abituati all’idea di inserire un pin per eseguire un pagamento con la carta, ma se torniamo indietro di una decina di anni con la memoria ricorderemo che si usava fare solo la classica “strisciata” della carta in un lettore magnetico, con una firma sulla ricevuta di pagamento. Il problema è che questo sistema, vecchio di decenni, non è sicuro. La soluzione è pronta da tempo, dal 1993 per essere precisi. Ed è il sistema chip&pin: le carte di credito diventano delle smartcard, dotate non soltanto di una banale banda magnetica (per retrocompatibilità), ma anche di un chip in grado di conservare un certificato crittografico e validare il pin. Queste carte hanno cominciato a diffondersi nel Regno Unito nel 2003-2004, e sono arrivate in Italia intorno al 2009, sbarcando anche negli Stati Uniti verso il 2014-2015. È difficile dare delle date nette, perché ogni istituto bancario ha preso accordi diversi e in momenti differenti con i circuiti di credito e debito. Questo è un primo punto fondamentale da chiarire: le banche presso cui abbiamo un conto corrente non gestiscono direttamente il sistema delle carte di credito: ogni banca si affida a qualche grossa azienda internazionale, così da avere carte funzionanti in molti paesi del mondo. Il sistema chip&pin è anche noto come EMV, Europay Mastercard Visa, proprio perché è stato sviluppato dalle più grandi aziende internazionali di credito e debito: Europay, Mastercard e Visa. Negli anni tra il 2008 e il 2010, comunque, il sistema chip&pin stava diventando sempre più diffuso in Europa, e un gruppo di ricercatori dell’università di Cambridge guidato dal professor Ross Anderson aveva iniziato a studiarlo per scoprire se fosse davvero così sicuro come promesso dal consorzio che lo ha prodotto. Ne abbiamo parlato proprio con Anderson, per capire meglio quali siano i punti deboli delle carte di credito che ormai tutti noi abbiamo in tasca, e cosa possiamo fare per essere più sicuri. Abbiamo anche chiesto delle conferme relative alla situazione italiana al colonnello Giovanni Reccia, comandante del Nucleo Speciale Tutela Privacy e Frodi Tecnologiche.

Se non è Open Source, ci si può fidare?

Il principale problema è che lo standard non è stato pubblicato nella sua interezza, in parte per “riservatezza” e in parte perché è molto complicato: la descrizione occupa ben 4 tomi, ma ci sono comunque alcune parti che rimangono riservate. Questo non impedisce affatto ai malintenzionati di studiarlo con il reverse engineering e sviluppare dei metodi per crackare le carte di credito, ma complica molto la vita dei ricercatori che, invece, cercano di anticipare le mosse dei criminali. La realtà è che un sistema non può essere considerato realmente sicuro se non si sa esattamente come funziona. Un esempio recente è quello delle reti Wi-Fi. Oggi un router domestico usa la crittografia con password WPA2, ma si è scoperto che questa ha un bug (KRACK) che permette di scoprire facilmente le password col brute force. Il nuovo standard WPA3, presentato a gennaio 2018, avrebbe dovuto risolvere il problema grazie a una nuova cifratura. Però i ricercatori indipendenti hanno da poco dimostrato che questo nuovo standard è facilmente crackabile già sui primi dispositivi commercializzati. Il ricercatore Vanhoef (http://bit.ly/vanhoef), esperto indipendente della WPA, ha dichiarato che “questo dimostra, ancora una volta, che creare specifiche e standard di sicurezza in modo privato è nel migliore dei casi irresponsabile, e nel peggiore inetto”. Lo standard WPA3 è infatti stato creato a porte chiuse, e solo quando si stava cominciando a implementarlo sui dispositivi reali i ricercatori hanno potuto testarlo. Già ora il consorzio del Wi-Fi sta lavorando allo standard WPA3.1, ma la diffusione di dispositivi vulnerabili si sarebbe potuta evitare se si fosse fin da subito condiviso il processo di sviluppo in modo Open Source. Nel caso del sistema chip&pin è successa una cosa simile, con lo standard che non è (tutt’ora) stato rilasciato pubblicamente nella sua interezza ed è talmente complicato che anche volendo è difficile descrivere ogni funzionalità. Il professor Anderson ha ammesso che “non c’è stato alcun tentativo (da parte del consorzio, n.d.r.) di riprogettare e semplificare il sistema. Anzi, sta diventando sempre più complicato”.

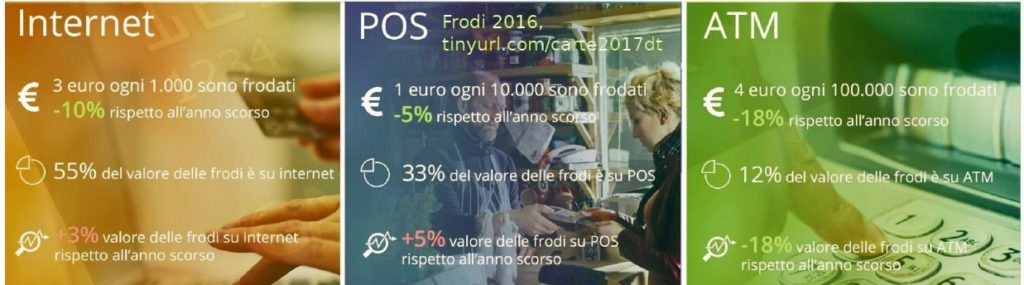

127 euro il valore medio di una transazione truffaldina con carte di credito nel 2016

Dalla firma manuale a quella digitale

Vediamo innanzitutto come funziona il sistema chip&pin, per capire quali siano i suoi punti deboli. Il chip contiene le informazioni che permettono al venditore di riconoscere il cliente. Contemporaneamente, il chip viene autenticato dal cliente tramite il pin. Questo è un sistema teoricamente sicuro, perché bisogna essere in possesso di due cose: avere solo la carta o solo il pin non permette pagamenti.

Se avete mai usato la firma digitale, avrete di sicuro un’idea di come possa funzionare il sistema: la firma è costituita da due componenti, una password e un certificato. Il certificato è in realtà una chiave crittografica, che viene memorizzata su una smartcard, o anche semplicemente in una cartella del proprio computer. Per firmare un documento lo si cripta con la propria chiave, che è completamente privata, ed è a sua volta protetta dalla password. Inoltre, la chiave privata è in realtà accoppiata a un’altra chiave, che serve per decriptare ed è resa pubblica (da chi ci ha venduto il kit di firma). A causa dell’algoritmo con cui le due chiavi vengono calcolate, non è matematicamente possibile verificare la firma se non con la sua chiave pubblica, e non è possibile che una firma valida sia stata creata senza usare la chiave privata.

Questo sistema è molto robusto, perché è davvero necessario possedere sia il certificato che la password. Nel sistema dei pagamenti chip&pin, invece, viene usato un meccanismo leggermente diverso. Nei bancomat per il prelievo di denaro contante il pin viene verificato sempre online, perché è memorizzato sui server del sistema EMV. Invece, negli acquisti tramite POS, per fare prima e evitare di congestionare la rete, il pin può essere verificato direttamente dal chip. Un altro tipo di ottimizzazione del sistema sono le carte di credito più economiche, le cosiddette SDA (Static Data Authentication). Questo tipo di carte esegue la cifratura soltanto tramite AES senza chiave pubblica, che è molto veloce ma meno sicura, perché non controlla davvero il certificato presente nel chip col sistema della doppia chiave. Esiste una sola chiave, quella contenuta nel chip e memorizzata presso l’istituto che ha emesso la carta. Ciò significa che il venditore non può verificare direttamente la validità della firma, ma si deve “fidare” di ciò che la carta e il sistema bancario affermano. Questo offre ai pirati un punto di attacco, perché basta intromettersi nella comunicazione e convincere il terminale a accettare una carta. Invece, le carte più costose (DDA, Dynamic Data Authentication) eseguono la completa cifratura RSA, quindi fondamentalmente con la stessa logica e la stessa sicurezza della firma digitale. In realtà anche queste hanno una vulnerabilità legata al protocollo di verifica, ma è stata risolta con le nuove DDA, anche chiamate CDA.

82 denunciati a piede libero

3 arrestati

nel 2018 dalla GdF

Quando la carta fisica non serve

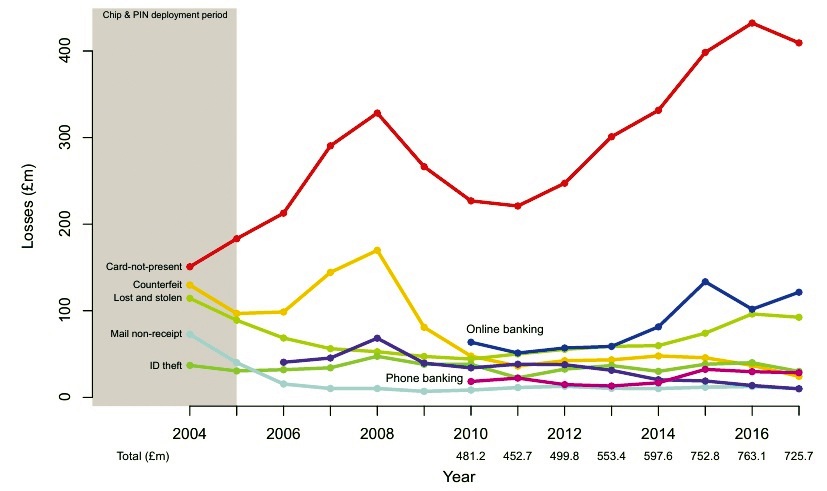

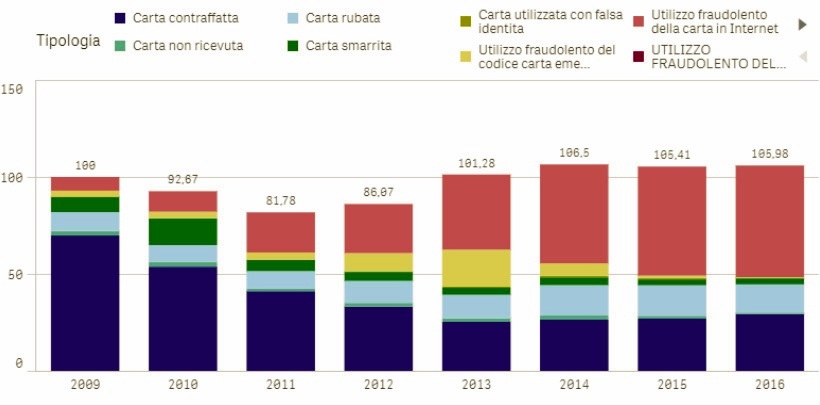

Il grafico con l’andamento delle frodi nel Regno Unito ci aiuta a capire quali siano i metodi sfruttati dai criminali. Si può notare che il tipo di frode più remunerativa è card not present. Si tratta di tutti quei casi in cui il criminale non ha davvero bisogno di possedere fisicamente la carta, ma riesce a prelevare le informazioni necessarie per fare acquisti online (numero di serie, CVV, intestatario e scadenza). Inizialmente questo tipo di frode era usata di rado, ma poi è diventata più popolare probabilmente grazie all’aumento dello shopping online e della diffusione di phishing e spyware. Solo recentemente si sta notando una lieve diminuzione dell’utilizzo di questa tecnica, probabilmente grazie ai sistemi di doppia sicurezza, come i codici di conferma che vengono inviati tramite SMS. Se la vostra banca offre questa funzione, è importante attivarla. Il phishing è rappresentato dalle email false che fingono di arrivare dalla propria banca, mentre in realtà puntano a un sito creato da criminali in modo da somigliare a quello di una banca, per registrare nome utente e password di una vittima. Sembrano maldestre e spesso scritte in modo sgrammaticato. Ma proprio l’utilizzo di una sintassi improbabile è utile ai criminali, in quanto dovrebbe garantire che a rispondere saranno soltanto le persone meno scolarizzate e probabilmente meno esperte di informatica. Spesso ci si immagina gli autori di phishing come dei ragazzini malvagi che rubano password dalla loro stanzetta, ma non è affatto così: “dall’esperienza operativa di questo Nucleo Speciale”, spiega il colonnello Reccia, “generalmente le frodi riguardanti la violazione di carte di credito vengono commesse da più soggetti, ognuno dei quali si occupa di specifici aspetti”. Il phishing per rubare i dati delle carte di credito richiede, secondo le indagini del Nucleo Frodi Tecnologiche della Guardia di Finanza, queste azioni:

• Clonazione di pagine Web dei vari istituti di credito emittenti

• Programmazione di malware per infettare i dispositivi e tentare un’intrusione per carpire credenziali dell’home banking (come il token, n.d.r.)

• Raccolta di migliaia di indirizzi mail mediante intrusioni informatiche

• Trasferimenti dei fondi relativi alle violazioni o vendita dei dati carpiti

• Riciclaggio delle disponibilità illecitamente acquisite

Si tratta solitamente di compiti svolti da persone differenti, tutte appartenenti a organizzazioni criminali.

19.526 siti Web di Phishing scoperti dalle forze dell’ordine e bloccati nel 2016

Il problema delle carte contactless

Legate alle statistiche sugli acquisti online, uno dei problemi sono le carte contactless: queste espongono fisicamente anche dati molto sensibili, che un criminale potrebbe usare per eseguire acquisti online. Le carte contactless hanno una semplice bobina RFID, cioè una minuscola antenna. Il problema è che, proprio per poter effettuare il pagamento, queste carte offrono dati sensibili a chiunque abbia un lettore RFID. In teoria la potenza è bassa, e non dovrebbe essere possibile intercettare le informazioni della carta oltre i 10 cm di distanza. Ma non è comunque detto che questo sia sufficiente a proteggerci: se abbiamo l’abitudine di tenere la carta nel portafogli, inserito a sua volta nella tasca posteriore dei pantaloni, la carta è in realtà esposta. Un malintenzionato con un lettore RFID dentro uno zaino potrebbe entrare in un autobus o una metropolitana affollata e passare vicino alle persone. Siccome è difficile rendersi conto dell’effettiva portata di questa vulnerabilità, abbiamo sviluppato una distribuzione per Raspberry Pi che vi permette di capire quanto la vostra carta sia sicura, simulando uno di questi attacchi.

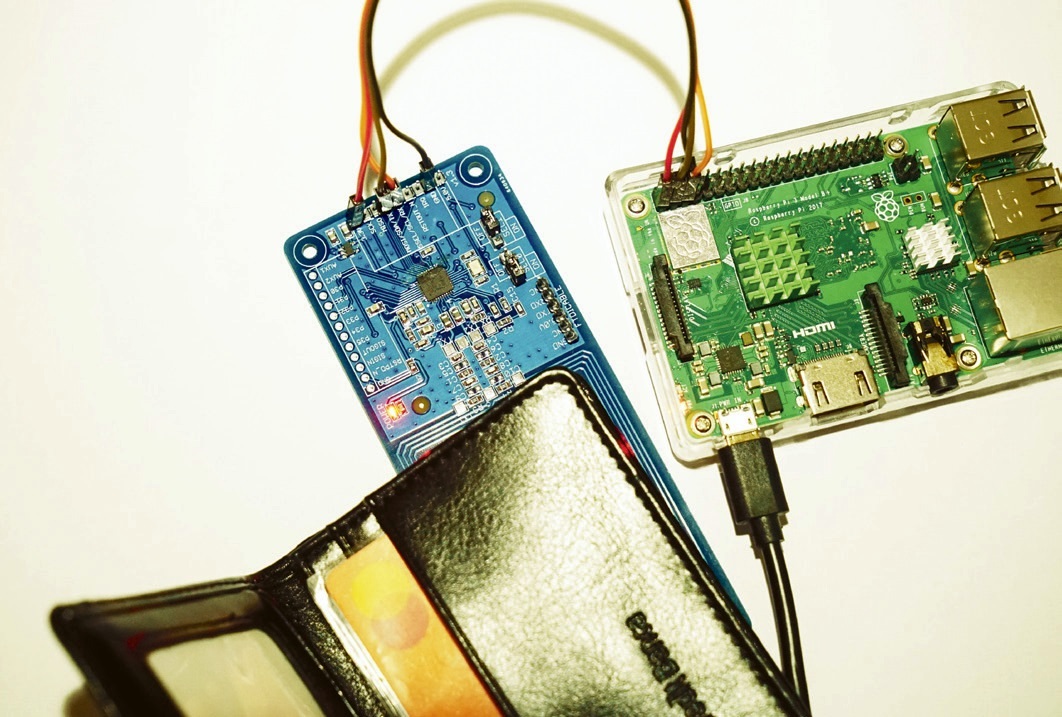

Cosa ci occorre per eseguire l’attacco?

Tutto quello di cui si ha bisogno è un Raspberry Pi 3 (magari acquistando lo starter kit che trovi su https://bit.ly/raspy3starterkit), una scheda microSD da 32 GB (che trovi a circa 9 euro su https://bit.ly/microsd32gbraspy), e un lettore RFID-NFC (ci baseremo sull’economico PN352 breakout board disponibile al seguente link: http://bit.ly/pn352).

E, ovviamente, un alimentatore per il Raspberry (che trovi già nello starterkit che ti abbiamo consigliato).

Un criminale userebbe una powerbank (come questo https://bit.ly/powerbank30000) per alimentare il Raspberry tenendolo nello zaino, ma per fare le nostre prove basta un classico alimentatore 5V e 2A.

Ovviamente sarà necessaria anche il nostro tool CardGrabber che puoi scaricare gratis da http://bit.ly/cardgrab.

Come funziona il tool scardina carte di credito

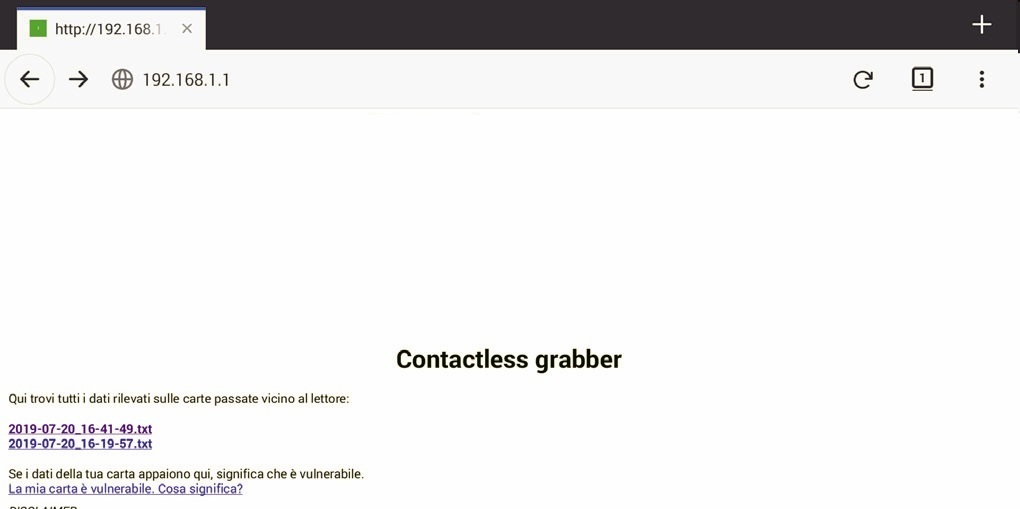

Il sistema operativo che abbiamo preparato (che trovi su http://bit.ly/cardgrab) trasforma il Raspberry in un access point: accedendo alla sua interfaccia Web tramite Wi-Fi, anche con lo smartphone, è possibile vedere in tempo reale le informazioni che il dispositivo riesce a prelevare dalle nostre carte di credito o debito. Basta passare la carta sul dispositivo e vedere se, nell’interfaccia Web, appaia un nuovo file di testo. Nel caso, basta leggerlo per controllare tutte le informazioni estorte.

Precisiamo che il codice che forniamo proviene dal progetto http://bit.ly/nfcmillionaire, e permette solo la registrazione di dati come il numero di serie della carta (PAN) e la data di scadenza. Mancano quindi nome e cognome dell’intestatario, per ovvi motivi di sicurezza, anche se in realtà è una informazione non troppo difficile da recuperare per un criminale. Tra i dati rilevati con il software che proponiamo manca anche il CVV, il codice di verifica. Tuttavia, bisogna ricordare che non tutti i siti web richiedono l’inserimento del CVV per autorizzare una transazione. Amazon, per esempio, richiede il CVV solo se sospetta che gli acquisti possano non essere legittimi ma, considerate le rapide spedizioni offerte, è possibile per un criminale farsi inviare un oggetto costoso con la nostra carta di credito prima che venga scoperto. Il fatto che un criminale possa leggere il numero e la data di scadenza della nostra carta di credito semplicemente passandoci vicino per strada, in un bar, o sui mezzi pubblici, è preoccupante, e bisogna prendere delle precauzioni.

2.854.902 euro sequestrati dalla GdF nel 2018 tra frodi con carte di credito e monete false

La clonazione delle carte

Un altro tipo molto remunerativo di frode è il counterfeit, cioè la contraffazione. In altre parole, la clonazione di chip&pin. Questo tipo di frode è diminuita, perché non è così semplice clonare le carte dotate di chip. Chiariamo un passaggio: non è affatto impossibile, e infatti questo tipo di frode è ancora esistente, è solo difficile e in molti casi, non ne vale la pena perché ci sono metodi più semplici per rubare denaro. Ma alcuni criminali lo fanno ancora: nel 2017 (ultimo anno per cui si dispongono dei dati) solo nel Regno Unito sono stati sottratti oltre 20 milioni di euro con la clonazione delle carte. La clonazione di una carta può essere ottenuta creando dei terminali POS malevoli, o infettandoli con del malware in grado di copiare tutti i dati dalla carta inserita. Il professor Anderson ha dimostrato con il suo team, quanto sia facile infettare un classico terminale POS con un hardware e software a proprio piacimento: per la dimostrazione hanno implementato il gioco Tetris e lo hanno fatto girare sullo schermo del POS. Ma non solo: hanno dimostrato quello che chiamano relay attack. Hanno modificato un terminale POS per consentire l’inoltro dei dati della carta a un dispositivo dotato di una carta finta. Quando la vittima ha inserito la propria carta nel lettore e ha inserito il pin, sul PC portatile di uno degli studenti di Anderson è arrivato un messaggio che indicava i vari dati. Al portatile, tenuto dentro uno zaino, era collegata una finta smartcard: in aspetto identica a una carta di credito, ma con un cavetto che permette di programmarla in tempo reale. Allo studente è bastato inserire la carta in un bancomat per prelevare del denaro contante. È possibile perché alcuni venditori acquistano i loro terminali POS su siti come Ebay o AliExpress, anche usati. I criminali non fanno altro che prendere dei terminali legittimi, modificarli con del malware (sia software che hardware), e rivenderli a basso prezzo. Il venditore presso cui facciamo i nostri acquisti è solitamente del tutto all’oscuro del fatto che il suo terminale è stato manomesso. Con i dati prelevati, i malintenzionati possono poi creare una copia della nostra carta: solitamente, perché è la cosa più facile, vengono copiati solo i dati necessari per simulare le informazioni della banda magnetica, in quello che è chiamato mag-stripe fallback attack. Tutte le carte, infatti, supportano ancora i pagamenti con banda magnetica, perché in alcuni paesi come India e Cina il sistema chip&pin non è disponibile su tutti i terminali. In altre parole, il criminale è solitamente residente in un paese che non ha proibito l’uso della banda magnetica: legge i nostri dati dal chip attraverso un terminale POS che ha manomesso a insaputa del venditore, poi usa quei dati per creare una copia della nostra banda magnetica, esce di casa e va a fare acquisti mettendoli sul nostro conto. Per questo motivo è fondamentale, tramite il proprio online banking, assicurarsi che le transazioni con banda magnetica siano disabilitate. Questo tipo di attacco è avvenuto nel Regno Unito: alcune persone si sono presentate presso delle stazioni di servizio Shell, sostenendo di essere addetti alla manutenzione delle colonnine di pagamento per il rifornimento self service. Hanno così potuto modificare il lettore di carte, in modo da rubare il denaro dei clienti per un totale di centinaia di migliaia di sterline prima che qualcuno se ne accorgesse. In Thailandia, un poliziotto ha notato un personaggio che stava usando una carta di credito completamente bianca presso un bancomat. Perquisendo la sua valigia sono state trovate più di 3.000 smartcard prodotte clonando altrettante carte chip&pin grazie all’intercettazione dei terminali per il pagamento nei parcheggi BP del Regno Unito. In particolare, veniva intercettato il PIN Entry Device, cioè il tastierino numerico: ovviamente, i segnali elettrici dei pulsanti non vengono crittografati prima di arrivare al processore del POS, quindi intercettandoli si può leggere il pin. Questa cosa è peggiorata dal fatto che spesso le colonnine per pagamenti dispongono di una chiave standard per essere aperte. E per dei malintenzionati con le giuste conoscenze non è troppo difficile procurarsi le chiavi e modificare i lettori di carte fingendosi dei tecnici autorizzati. Secondo il consorzio EMV (Europay, Mastercard e Visa), i dispositivi POS dovrebbero essere tamper resistant, cioè resistenti alla modifica. Vuol dire che se qualcuno modifica un terminale POS dovrebbe non funzionare più, o eventualmente dovrebbe almeno essere impossibile riassemblarlo correttamente, insospettendo il cliente. Nelle previsioni di VISA, eludere le protezioni di un terminale POS dovrebbe costare almeno 25.000 dollari. Ma gli studenti del professor Anderson hanno scoperto che perforando i terminali nei punti giusti bastavano poche decine di dollari per riuscire a leggere i dati delle carte inserite nel lettore. Il team ha scoperto queste vulnerabilità nel 2008, segnalando la cosa alle aziende del consorzio EMV, ma queste hanno risposto sostenendo che non fosse un problema grave. Tuttavia, pochi mesi dopo due fratelli sono stati arrestati a Birmingham perché erano riusciti a entrare nella rete di distribuzione dei terminali di Ingenico (azienda che produce POS) e, prima di spedirli ai destinatari, inserivano dei chip che permettevano proprio l’intercettazione dei dati delle carte di credito.

Connesso alla manomissione dei terminali POS, esiste anche il preplay attack, che è stato registrato inizialmente in Spagna e Francia, ma si è diffuso a molti paesi. Quello che i ricercatori hanno scoperto è che il cliente, mentre è convinto di pagare una piccola somma, si trova nell’estratto conto con una somma multipla. I preplay attack funzionano un po’ come i relay attack con la differenza che a essere sfruttata è una vulnerabilità nel calcolo dei codici univoci delle transazioni (ARQC). In teoria, ogni transazione dovrebbe essere identificata da un codice univoco prodotto unendo un numero casuale generato dal terminale e uno generato dalla carta. Tuttavia, infettando i terminali POS con un trojan è possibile copiare i numeri delle transazioni, e ripeterle modificando il destinatario della transazione. Un server configurato correttamente dovrebbe rifiutare ARQC duplicati, ma alcuni server non annullano le richieste duplicate ed è possibile per i criminali comprare oggetti costosi riutilizzando dei codici ARQC usati in origine per transazioni legittime. Non solo: i ricercatori del team del professor Anderson hanno anche scoperto che con alcune carte è possibile prelevare abbastanza informazioni dalla carta per poter poi generare un nuovo codice univoco di transazione apparentemente genuino, con il quale prelevare denaro da un bancomat. E non c’è un modo facile per arrestare i criminali. “A differenza del passato”, ci rivela il colonnello Giovanni Reccia, “negli ultimi anni si è registrata la tendenza della vendita dei dati delle carte violate, ottenendo guadagni dalle vendite delle stesse anziché rischiare con il prelevamento dei fondi disponibili”. Il risultato è che diventa difficile colpire i criminali che hanno effettivamente eseguito la clonazione della carta o dei suoi dati.

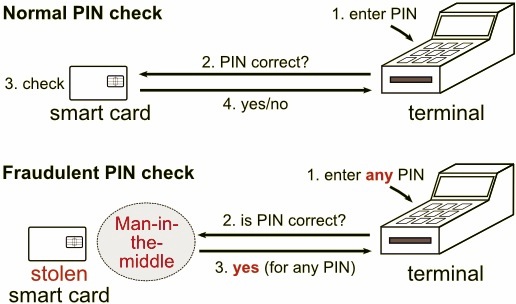

Quando una carta viene rubata

Il terzo importante metodo è il semplice furto della carta fisica. Ultimamente, questo metodo è in realtà anche più importante, in termini di giro d’affari criminale, della clonazione della carta. Infatti, se si ruba una carta, o la si trova dopo che qualcuno l’ha smarrita, bisogna solo aggirare il problema del pin. Usando il no-pin attack, una ricerca che il team del professor Anderson ha iniziato in seguito a un gran numero di persone che si sono rivolte a lui segnalando che, dopo il furto della loro carta, qualcuno era riuscito a effettuare pagamenti prima del blocco. Gli utenti sostenevano di non avere scritto il pin da nessuna parte, quindi non si capiva come potessero conoscerlo i criminali. Quello che i ricercatori di Cambridge hanno scoperto è che in realtà il pin poteva essere bypassato. La carta rubata viene inserita in un lettore di smartcard connesso a un computer portatile cui è connessa anche una carta finta che, come per il relay attack, ha un cavetto che ne permette la programmazione in tempo reale. Il software presente sul computer fa da intermediario tra la carta rubata e il terminale POS, inviando degli appositi codici (che non riveliamo per ovvi motivi di sicurezza) suggerendo alla carta che la transazione sia stata verificata dalla firma e suggerendo al terminale che il pin sia stato verificato dalla carta. Quindi il terminale POS è convinto che il pin sia valido, anche se in realtà il criminale ha inserito un pin a caso. La carta offre i suoi dati per la transazione perché è convinta che il terminale non richieda il pin, ma solo la classica firma sullo scontrino (che in realtà ormai non si usa quasi più, ma è comunque supportata dallo standard). In teoria è possibile scoprire questo attacco, perché i log del terminale e della smartcard sono differenti, ma non è così semplice, perché è necessario riprogrammare una parte consistente delle infrastrutture (i terminali POS, i server degli istituti di credito, ecc…). “Dopo che abbiamo reso pubblica l’esistenza del no-pin attack”, ci ha rivelato il professor Anderson, “abbiamo discusso con il sistema bancario. Ci sono stati alcuni tentativi di risolvere il problema, ma non troppo persistenti. Una soluzione efficace è arrivata solo sei anni dopo (nel 2016-2017, n.d.r.), e comunque non funziona per le transazioni eseguite in posti come la Cina”. Nonostante il fix, questo tipo di attacco è ancora importante in termini del giro d’affari criminale: “gli exploit che vediamo al momento per quanto riguarda le lamentele che riceviamo dalle vittime di frode”, ha aggiunto Ross Anderson, “sono più che altro i preplay attack, cioè casi in cui la vittima esegue acquisti da venditori disonesti”. Tuttavia, il professore prosegue indicando che “al secondo posto tra gli attacchi c’è il no-pin attack su carte rubate soprattutto all’estero (cioè fuori dal Regno Unito, n.d.r.)”. Purtroppo, non esiste una lista completa dei paesi in cui questo bug non è ancora stato risolto.

Questo attacco è diventato recentemente anche più facile da condurre, perché si può usare una “slim SIM”. Si tratta di una smartcard che ha i contatti su entrambe le facce ed è spessa solo 160 micron. “La si può facilmente programmare in Javacard”, spiega Anderson, “e questo permette al criminale di intercettare (la comunicazione tra terminale POS e carta rubata, n.d.r.) usando un minuscolo dispositivo applicato proprio sopra la carta rubata”. In questo modo un criminale deve solo rubare una carta e applicarvi la slim SIM per cominciare a usarla, senza alcun bisogno di conoscere il pin, soprattutto se ci troviamo in un paese che non supporta le correzioni al protocollo implementate negli ultimi anni. Quindi è fondamentale bloccare la propria carta immediatamente, appena ci si accorge di averla persa.

Attenti all’Online Banking

Ultimamente si stanno osservando anche frodi relative ai sistemi di online banking, perché i metodi di protezione non sono troppo sicuri. Infatti, è possibile per un pirata ottenere buona parte dei dati di accesso con lo stesso metodo con cui si copiano i codici per gli acquisti online, con il phishing e gli spyware. I token casuali rischiano, dopo un po’ di tempo, di non essere così casuali come si potrebbe credere, e i pirati possono trovare un modo di stimare il codice token, accedendo al sistema di home banking. Molte banche stanno passando dal sistema dei token fisici a interfacce basate sulle app per smartphone. Al momento, però, non abbiamo abbastanza dati per stabilire la sicurezza di ciascuna delle varie implementazioni. Considerando il gran numero di malware per smartphone, è importante che le app vengano aggiornate spesso e che gli smartphone usati per accedere al proprio conto in banca siano trattati con molta cautela (a esempio: non bisogna installare altre app da fonti inaffidabili).

I diritti del cliente

A questi problemi tecnici si aggiunge un problema di natura “legale”. All’inizio, l’ostacolo da superare era la resistenza dei venditori a dotarsi di nuovi terminali POS capaci di leggere chip&pin invece della sola banda magnetica. Per questo motivo le società del consorzio EMV hanno introdotto il “liability shift”. In poche parole, hanno deciso di garantire che una transazione eseguita con chip&pin sarebbe sempre stata considerata valida per il venditore. La decisione, ovviamente, presuppone che nel caso avvenga una frode (come quelle che abbiamo descritto) sia il sistema bancario stesso a assorbire le perdite, eventualmente rifacendosi sui clienti che non hanno protetto adeguatamente carta e pin. Naturalmente, le banche cercano sempre di venire incontro ai clienti, per evitare che il pubblico perda fiducia nella tecnologia, ma raramente il pubblico legge i contratti e conosce i suoi diritti. Nella speranza di favorire la trasparenza, abbiamo contattato le principali banche italiane: Banca Nazionale del Lavoro, Banca Popolare di Milano, Credem, Iccrea, Ing, Intesa San Paolo, Monte dei Paschi di Siena, Ubi Banca, e Unicredit, chiedendo loro di riassumere alcuni punti fondamentali riguardo le frodi basate su carte di credito e debito. Soltanto Credem, Iccrea, e Intesa San Paolo ci hanno risposto. Sostanzialmente, i servizi offerti dalle banche per la protezione del cliente sono molto simili: tutte mettono a disposizione l’alert SMS in caso di acquisti online che fisici. Nel caso si abbia subito il furto della propria carta bisogna immediatamente effettuare il blocco ricorrendo all’apposito numero verde della propria banca. Intesa San Paolo permette il blocco della carta anche dalla propria app. In linea di massima, comunque, il disconoscimento delle operazioni, fondamentale per ottenere il rimborso, deve essere fatto presso la propria filiale. Riguardo le condizioni per la restituzione del denaro sottratto dai criminali, riportiamo qui di seguito le risposte che abbiamo ricevuto.

Credem

Credem, tutela i propri clienti ove sia stata effettuata una frode per la quale non ci sia stata colpa grave del cliente (es. truffa senza inserimento di password di sicurezza che solo il cliente può conoscere). Ogni singola richiesta di disconoscimento viene pertanto valutata dalla banca viste le innumerevoli casistiche di truffe che oggi esistono sul Web. Il rimborso viene effettuato in tutti quei casi, valutati singolarmente, in cui non sia presente la negligenza o la colpa grave del cliente.

Iccrea

Premesso che a oggi il chip della carta non è clonabile, o per meglio dire non si è ancora riusciti a farlo, il rimborso avviene se è possibile il recupero dall’esercente dell’importo o, a spese della banca, se non è evidente una ‘colpa grave’ del cliente. Ad esempio, una transazione fraudolenta avvenuta con lettura chip e inserimento pin difficilmente viene rimborsata in quanto qualcuno deve aver rivelato (o custodito con la carta stessa) il pin al fraudster.

Intesa San Paolo

Per legge la Banca è tenuta a riaccreditare l’importo delle operazioni disconosciute entro un giorno lavorativo dalla ricezione della richiesta di disconoscimento o da quando rileva in autonomia possibili operazioni non autorizzate dal cliente. La Banca ha tuttavia il diritto di ottenere la restituzione delle somme riaccreditate, qualora sia successivamente dimostrato che le operazioni erano invece state autorizzate dal cliente oppure che il cliente aveva agito in modo fraudolento o non aveva adempiuto con dolo o colpa grave agli obblighi di custodia della carta e delle relative credenziali (es. PIN). Salvo che abbia agito in modo fraudolento, il cliente non sopporta comunque alcuna perdita nei seguenti casi: se la Banca per l’esecuzione delle operazioni non ha richiesto un’autenticazione forte del cliente, se lo smarrimento, la sottrazione o l’appropriazione indebita della carta non potevano essere notati dal cliente prima dell’esecuzione delle operazioni.

Una precisazione riguardo l’affermazione di Iccrea: come dimostrato dal team dell’università di Cambridge, alcune forme di clonazione della carta sono possibili, ed è anche possibile aggirare l’esistenza del pin almeno in alcuni casi. Come si può notare, tutte le banche che ci hanno risposto si riservano il diritto di non restituire al cliente le somme se si trova una “colpa grave del cliente”. E possiamo ipotizzare che anche le altre banche lo facciano: se non conoscete la politica della vostra banca, è consigliabile chiedere informazioni in filiale. Il problema è che, come abbiamo visto, i criminali stanno già usando dei metodi che non richiedono alcuna colpa da parte del cliente, in particolare il no-pin attack e il preplay attack. Bisogna quindi sperare di poter dimostrare di non aver favorito i criminali in alcun modo, anche se non è sempre facile. Le “regole” da seguire ci vengono ricordate dal colonnello Giovanni Reccia: “è opportuno effettuare acquisti su siti affidabili, evitare di inserire credenziali in risposta a mail di dubbia provenienza, evitare di utilizzare password già utilizzate per altri servizi o facilmente riconducibili alla propria sfera personale o familiare e non custodire credenziali di accesso unitamente agli strumenti di pagamento elettronico”. Nel caso di una disputa con la propria banca, come suggerisce il colonnello Reccia, “la tutela nei confronti degli istituti di credito può essere esercitata attraverso gli ordinari strumenti civilistici”, iniziando proprio con il chiedere aiuto alla Guardia di Finanza.

La lingua dei T&C italiani

Quanto sono facili da leggere i contratti delle carte di credito proposte dalle principali banche italiane? Lo abbiamo chiesto alla dottoressa Floriana Sciumbata, dottoranda in linguistica italiana delle Università di Udine e Trieste, esperta di semplificazione linguistica. “La leggibilità può essere misurata automaticamente”, ci spiega, “e per l’italiano esiste l’indice GULPease. Una formula che, calcolando la lunghezza di parole e frasi, genera una scala che va da 0 a 100. Più l’indice è alto, più un testo è leggibile”. La scala si divide poi in fasce di difficoltà in base al livello di istruzione dei lettori. “Un testo mediamente leggibile ha un indice di 60”, continua, “ma quelli calcolati per i documenti delle banche sono tutti al di sotto del 50. Possiamo quindi considerarli difficili per il lettore medio italiano”. Si può quindi comprendere perché gli utenti abbiano difficoltà a capire i propri diritti e doveri.

Cosa ci riserva il futuro?

I bug che abbiamo descritto sono, ovviamente, già noti, e prima o poi verranno risolti del tutto dal consorzio delle carte di credito. Viene quindi da chiedersi se, arginate queste falle, potremo finalmente essere al sicuro. La risposta è no, non potremo. Almeno, finché il sistema non verrà riprogettato da capo per essere più sicuro per natura, senza doversi per forza fidare del fatto che la maggioranza delle volte vada tutto bene. Il consorzio sostiene che il sistema sia sicuro (da qui il “liability shift”), ma si è trovato a dover aggiungere protezioni qua e là per evitare che questo sistema “sicuro” venga aggirato: dalla limitazione dell’uso delle carte in alcuni paesi agli alert sugli acquisti, dalla disabilitazione della banda magnetica allo sviluppo di carte CDA, sono tutti aspetti che hanno anche complicato il sistema e rendono più difficile mantenere gli aggiornamenti nel caso appaiano nuovi bug. E ogni volta che si tappa una falla, i criminali ne scoprono un’altra. E diversificano il modo di fare profitti. “Oltre alle carte di credito clonate”, rivela il colonnello Reccia, “sul Dark Web sono disponibili account di vari servizi di home banking oggetto di hackeraggio, tramite le cui credenziali è possibile sottrarre disponibilità finanziarie ai legittimi titolari dei conti correnti violati”. Se copiare le carte diventa più difficile, i criminali attaccano l’home banking. Inoltre, aggiunge Reccia, “sono disponibili servizi relativi ai cosiddetti Bank Drops, nei quali il vendor si offre di effettuare una transazione su un conto corrente indicato dal cliente, dietro pagamento di una commissione pari ad una certa percentuale della transazione effettuata. Tale servizio viene generalmente richiesto quando si vuole celare la provenienza di una certa disponibilità finanziaria (ad es. frutto di violazione di carte di pagamento), che verrà inviata al venditore, il quale si occuperà di recapitare la somma eventualmente “ripulita”, mediante un tradizionale bonifico bancario da un conto corrente “pulito” a sua disposizione, generalmente intestato a terzi ignari”. Praticamente, il denaro rubato da una carta o su un conto viene spostato su un altro conto anch’esso violato: questo secondo conto corrente è nella disponibilità dei criminali ma a totale insaputa del legittimo proprietario. Se, quindi, il proprietario della carta da cui è stato rubato il denaro si accorge del furto e fa una denuncia, le forze dell’ordine risalgono soltanto al primo passaggio, cioè al conto verso cui è stato verso il denaro. Quindi diventa quasi impossibile risalire ai veri colpevoli, soprattutto se ci sono diversi passaggi tra più conti correnti. L’evoluzione delle tecniche di clonazione delle carte di pagamento ha avuto come conseguenza l’aggiornamento delle tecniche di indagine da parte della Guardia di Finanza. “Le indagini tecniche vengono effettuate offline”, spiega Giovanni Reccia, “al fine di rinvenire eventuali infezioni sui dispositivi della vittima, ed online, per acquisire i dati delle risorse messe a punto dagli autori del reato”. Sono infatti sempre più i furti di credenziali dovuti a vari tipi di malware, e il Nucleo Speciale Tutela Privacy e Frodi Tecnologiche analizza i PC e smartphone delle vittime alla ricerca di spyware in grado di copiare le password e i token per l’accesso all’online banking o ai sistemi di pagamento (come PayPal). Non è un caso che ultimamente le banche stiano cercando di convincere i clienti a controllare il proprio conto corrente con una app invece che dal sito web: “le persone che fanno pagamenti online direttamente dal loro conto corrente”, ci spiega Ross Anderson, “sono sotto attacco da parte dei criminali che aggirano i codici di autenticazione e conferma SMS usando tre metodi: SIM swaps, SS7 hacking e malware per Android. Man mano che questi metodi verranno applicati su scala industriale finiranno probabilmente per imporre un cambiamento reale, dall’autenticazione SMS alle app”. In effetti, una app fa tutto da sola, quindi è meno vulnerabile rispetto a un sito Web che dipende dal browser e dalla Javascript machine dell’utente. Il vero problema della app per l’online banking è che probabilmente, ogni banca avrà la propria, sarà un ecosistema molto vario. Quindi sarà molto difficile stabilire l’effettiva sicurezza di ogni singola app. D’altro canto, anche per i criminali diventerà tutto più difficile, perché dovranno sviluppare un malware per ogni app. Come abbiamo detto, soltanto un sistema che sia sicuro per costituzione, come il sistema a doppia chiave tipico della firma digitale, e che non basi la sua sicurezza sulla fiducia che si ripone nell’infrastruttura digitale potrà proteggere davvero i clienti.

I problemi dei Bitcoin

Le criptovalute dovrebbero essere sicure, giusto? In realtà no, non lo sono affatto. In questi anni le criptovalute sono state viste come una sorta di soluzione magica ai problemi del denaro digitale, ma non è affatto così: l’unico reale vantaggio è un potenziale anonimato. “Le criptovalute sono disfunzionali, come metodo di pagamento”, spiega il professor Anderson. Il problema è che l’intero sistema di pagamenti è privo di agenzie regolatrici e quindi non c’è alcuna garanzia sulla legittiminità. Di fatto, ci sono tre modi per avere un Bitcoin, oltre al mining: lo si può comprare da qualcuno in cambio di denaro reale, tenendolo in un proprio portafoglio sul PC. Ma non lo fa nessuno perché è una cosa scomoda. Oppure lo si può acquistare da un sito di exchange, tenendolo in un proprio portafogli ma consegnando le chiavi al sito: come l’acquisto di oro da un grande venditore chiedendogli di tenerlo nella cassaforte sotto il proprio nome. È abbastanza sicuro, perché se anche il venditore dovesse andare in bancarotta basta presentarsi con la ricevuta e ritirare il proprio oro. Oppure, lo si può acquistare da un sito di exchange ma ottenendo solo una dichiarazione in cui il sito afferma di esserci debitore di un Bitcoin. Funziona come una banca, che non ha una cassaforte con il nostro nome e tutto il nostro denaro all’interno. Ha semplicemente un registro che indica quanto possediamo, e quindi quanto ci è dovuto nel caso volessimo ritirare tutto il nostro patrimonio. Tuttavia, la banca non ha sempre la disponibilità per tutti i correntisti.

Ecco, il problema è che la maggioranza delle persone che hanno Bitcoin pensa di operare secondo il paradigma dell’oro, ma in realtà si è affidata a siti Web che lavorano sotto il paradigma della banca. La differenza è che con le banche reali esistono delle agenzie che si occupano di prevenire e controllare eventuali bancarotte, frodi, furti e riciclaggio di denaro illegale. Mentre con le criptovalute questo non esiste. Quindi, volendo, i siti di exchange possono far sparire il denaro digitale.

Il che non vuol dire che le criptovalute siano un concetto sbagliato, anzi: è probabile che in futuro il denaro comune verrà gestito proprio tramite criptovalute. Tuttavia, per tutelare i consumatori sarà necessario adottare delle regole stringenti, perché in assenza di regole sono sempre i più prepotenti a sopraffare i cittadini onesti. “Il nostro suggerimento”, spiega il professor Anderson, “è che le agenzie regolatrici applichino semplicemente le leggi del sistema bancario ai siti di exchange per Bitcoin”. Questo causerebbe immediatamente la chiusura di tutti i siti che non possono garantire la liquidità necessaria a ripagare i clienti in caso di truffe. La mossa di Facebook di lanciare la criptovaluta Libra potrebbe smuovere le acque: “quando una figura con le dimensioni e la moralità di Facebook entra nel mercato delle criptovalute, è probabile che questo spinga gli enti regolatori a fare il loro lavoro. Quando questo accadrà, bisogna aspettarsi una carneficina tra gli attuali squali del Bitcoin”. Il problema è che quando la politica tenta di regolamentare qualcosa di molto tecnico spesso non ottiene gli scopi che si era prefissata e finisce con il danneggiare parti del sistema, cambiandone la natura anche nei suoi aspetti positivi. L’esempio più recente è la normativa europea sul copyright che, pur partendo da un concetto condivisibile, finisce per rischiare di far sparire intere produzioni da YouTube. Questo perché la tecnologia non è democratica: se un sistema funziona in un determinato modo, non si può decidere per votazione di farlo funzionare in modo differente.

In definitiva

Concludendo, il sistema chip&pin è certamente più sicuro del sistema a banda magnetica. Tuttavia, non è affatto infallibile. E il pericolo per il consumatore sta proprio nella presunzione di infallibilità del sistema da parte delle banche, che in base a questo si possono rifiutare di risarcire le vittime di frode. Come il professor Anderson ha ampiamente dimostrato, il sistema non è infallibile, e i criminali stanno già aggirando molti dei meccanismi di sicurezza prevista, incluso il pin, almeno in alcuni paesi e con alcuni istituti di credito. Con questa inchiesta speriamo di diffondere la consapevolezza dei punti deboli tra i consumatori, affinché ci si possa proteggere il più possibile dai criminali. E anche di smontare l’idea che le transazioni chip&pin siano del tutto sicure, suggerendo agli istituti bancari che il solo fatto che una transazione sia avvenuta tramite chip e pin non significa necessariamente che vi sia una “colpa grave” del cliente. Per il futuro c’è da chiedersi se le criptovalute, con le dovute regolamentazioni per evitare gli abusi che già adesso stiamo vedendo, saranno in grado di offrire maggiore sicurezza agli utenti, semplificando i pagamenti e evitando i furti di denaro.

Scarica il nostro tool CardGrabber da http://bit.ly/cardgrab. Oltre al poco hardware che ti abbiamo già segnalato nel paragrafo “Cosa ci occorre per eseguire l’attacco?“, è tutto quel che serve per seguire il tutorial

Collegare il lettore NFC al Raspberry

Bastano quattro cavetti Dupont per connettere i vari pin.

1) Con i cavetti

Il modulo PN352 breakout board viene fornito con i pin saldati: basta collegare il pin 3.3V e il GND ai rispettivi del Raspberry (numeri 1 e 6). Inoltre, i pin SDA e SCL vanno connessi ai pin 3 e 5 del Raspberry.

2) La selezione

Il modulo PN532 è in grado di fornire dati tramite UART, SPI, e I2C. Siccome noi usiamo questo, perché è il più facile, bisogna selezionarlo spostando i jumper: SEL0 deve essere impostato su ON e SEL1 deve essere OFF.

Verificare se la carta contactless è sicura

Con la nostra immagine per Raspberry Pi si può controllare se una carta è schermata.

1) Scrivere l’immagine

Se avete deciso di usare la nostra immagine pronta all’uso (scaricabile da http://bit.ly/cardgrab), basta scriverla su una scheda microSD da 32 GB e inserirla in un Raspberry Pi 3. Acceso il Raspberry, possiamo cercare la sua rete Wi-Fi usando un PC o uno smartphone.

2) Access Point Wi-Fi

La rete Wi-Fi si chiama RaspiContactlessGrabber, e la password di accesso è linuxmag-cardgrabber. Questi dati si possono cambiare modificando il file /etc/hostapd/hostapd.conf. Il Raspberry è raggiungibile all’indirizzo 192.168.1.1.

3) Passare la carta

L’interfaccia Web è molto semplice: basta passare la propria carta contactless sul lettore e vedere se appaia un nuovo file nell’elenco. Se non viene presentato alcun file, significa che la carta è adeguatamente coperta (quindi il portafogli è ben schermato).

4) Ecco il file di testo

La lettura è lenta, quindi bisogna lasciare la carta vicina al sensore per qualche secondo. Se sono stati recuperati i dati della carta contactless, è possibile leggere il file txt per scoprire quali informazioni vengono prelevate, e capire quindi quanto si sta rischiando.

La mia carta è vulnerabile. Cosa fare?

Il modo giusto per eseguire il test è di mettere la carta di credito nelle stesse condizioni in cui la si tiene di solito: nel portafogli dentro una borsetta femminile, un borsello maschile, o direttamente in tasca. Poi bisogna avvicinare il lettore all’oggetto che contiene la propria carta per una decina di secondi (il nostro software è volutamente lento per renderlo inefficiente per un criminale). Se i dati della carta vengono letti, vuol dire che la nostra carta è vulnerabile. Per fortuna, esiste una soluzione semplice e poco costosa: basta schermare la carta dalle onde radio inserendola in una apposita bustina fatta di plastica e alluminio. Se ne trovano su Amazon per pochi euro. Sono anche disponibili delle carte Jammer, che emettono un segnale sulla stessa frequenza delle carte di credito interferendo con i lettori, quindi basta tenerne una nel portafogli per proteggere tutte le proprie carte. In alternativa, la soluzione casalinga è riporre la carta, nel proprio portafogli, avvolta in un foglio di pellicola d’alluminio, quella che si usa per gli alimenti. Prendete queste precauzioni e ripetete il test: dovreste notare che persino appoggiando la carta direttamente sul lettore, senza nemmeno chiuderla nel portafogli, la lettura non sarà possibile.